● ARP (Address Resolution Protocol)

주소를 재해석해주는 프로토콜이다. OSI 7계층 중에서 네트워크 계층(L3) 프로토콜이지만 IP 하위에서 동작한다. IP를 기반으로 물리적인 주소(MAC)를 알아오는 기술이다. 즉, 논리적인 주소(IP)에 해당하는 장비의 물리적인 주소(MAC)를 획득하는데에 쓰이는 프로토콜이다.

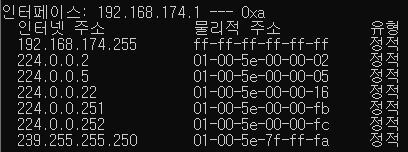

예를 들어, 같은 이름을 가진 사람이 많을 때 주민번호로 구별하는 것과 같은 원리이다. 이름이 같은 사람은 많이 있을 수 있지만, 주민번호가 같은 경우는 없다. 여기서 이름은 IP에 해당되고 주민번호는 MAC에 해당된다. 기계도 마찬가지로 많은 컴퓨터들 사이에서 특정 컴퓨터와 통신을 해야 할 때 Broadcast로 ARP Request를 발생시켜 MAC주소를 알아온다. 이 때, ARP에 대한 Reply는 Unicast로 보낸다.

※ Broadcast/Unicast/Multicast 방식

Broadcast = 같은 네트워크에 있는 모든 장비들에게 신호를 보내는 것

Unicast = 1:1통신을 하는 것

Multicast = 1:Group통신을 하는 것. 특정 그룹에게만 신호를 보낼 수 있음

- ARP의 종류

1. ARP : IP를 기반으로 MAC 주소를 획득

2. RARP : MAC주소를 기반으로 IP주소를 획득

3. Gratuitous ARP : IP충돌을 감지하고 GW의 이중화에 사용

4. Proxy ARP : IP대역은 같지만 물리적으로 분리된 네트워크 통신을 위해 사용

- ARP 헤더

-

Hardware Type (2 byte) : Network 환경 정보. Ethernet 환경일 경우 0x0001

-

Protocol Type (2 byte) : 논리적인 주소의 종류. 주로 IPv4인 0x0008

-

Hardware Address Length (1 byte) : 물리 주소의 크기 값을 적음

-

Protocol Length (1 byte) : 논리 주소의 크기 값을 적음

-

Opcode (2 byte) : ARP 패킷의 종류(ARP Request/Reply, RARP, ...) 지정

-

Sender Protocol Address (6 byte) : 자신의 MAC 주소

-

Sender Protocol Address (4 byte) : 자신의 IP 주소

-

Target Hardware Address (6 byte) : 상대 MAC 주소. 모르는 경우(ex.ARP Request)엔 00:00:00:00:00:00 값이 들어감

-

Target Protocol Address (4 byte) : 상대 IP 주소

- Wireshark로 잡아본 ARP

- ARP Request 패킷

- ARP Reply 패킷

● ARP Spoofing

Spoofing는 '속이다'라는 뜻을 가지고 있다. ARP Spoofing은 ARP를 이용해 자신의 MAC주소를 다른 장비의 MAC 주소라고 속이는 공격이다. ARP Cache 테이블을 바꾼다는 의미로 ARP Cache Poisoning 공격이라고도 한다.

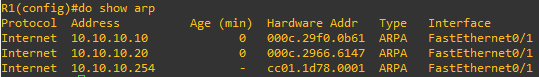

※ ARP Cache Table : IP와 대응하는 MAC 주소를 저장한 테이블을 말한다.

만약 다른 네트워크에 있는 A와 B가 통신을 하기 위해서는 라우터를 거치게 된다. 이때 라우터의 ARP Cache Table에서 목적지 IP에 해당하는 MAC 주소가 있는지를 확인한다. 테이블에 MAC 주소가 있다면 그 주소를 찾아가고, 없다면 ARP를 Broadcast로 발생시켜 Unicast로 MAC주소를 받은 후에 그 주소로 이동한다.

공격자들은 ARP의 허점을 이용해 자신의 MAC주소를 공격 대상의 MAC주소인 척하여 패킷을 Sniffing할 수 있다. 이 공격은 더미 허브 환경이나 스위치 환경에서 사용될 수 있다. 이전에는 단순히 패킷을 가로채 Sniffing만 했다면, 현재는 가로챈 패킷을 변조하여 전송할 수 있다. 이러한 공격 방법은 DNS Spoofing 공격 방식에도 사용될 수 있다.

- ARP Spoofing 탐지 방법

1. ARP table을 조회하여 MAC 주소의 중복 여부를 확인

서버에서 arp -a 명령어를 사용하여 ARP Cache Table을 확인해본다. 동일 네트워크에 있는 MAC 주소가 중복되는 것이 있다면 ARP Spoofing 공격일 확률이 높다.

2. 송수신 패킷에서 악성코드 유무 검사

tcpdump 또는 Wireshark 등과 같은 패킷 분석 도구를 이용하여 패킷에 악성코드가 있는지 확인한다. 서버가 보내는 패킷에는 악성코드가 없지만 클라이언트가 받은 패킷에 악성코드가 있다면 ARP Spoofing 공격으로 변조되었을 가능성이 높다.

3. 다량의 ARP Reply 패킷 발생

원래의 서버가 게이트웨이와 연결되어있는 이상 지속적으로 통신을 주고받는 것을 해커도 막을 수 없다. 이 때문에 해커는 게이트웨이에 계속해서 자신의 MAC주소를 ARP Reply로 알려준다. 따라서 게이트웨이에 MAC 주소를 위장하기 위한 ARP Reply 패킷이 지속적으로 수신되는지를 확인해야 한다.

- ARP Spoofing 대책 방법

1. 정적인 ARP Table 관리

게이트웨이에 등록된 IP와 MAC주소를 정적으로 고정시켜, ARP Spoofing 공격이 발생해도 잘못된 MAC 주소를 저장하지 않도록 한다.

2. 중요 패킷의 암호화

만약 ARP Spoofing 공격이 발생한다면 네트워크의 패킷들을 도청할 수 있다. 따라서 민감하거나 중요한 정보가 담긴 패킷은 내용이 노출되지 않도록 암호화하여 통신한다.

참고: KISA(https://www.krcert.or.kr/data/secNoticeView.do?bulletin_writing_sequence=21495)